社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

社区微信群开通啦,扫一扫抢先加入社区官方微信群

社区微信群

背景:大家知道elasticsearch早期版本安全部分收费(7.1 & 6.8 版本之前),实际中各个公司6.x,5.x,2.x,1.x都有在用,且非少数。

群随机投票结果如下:

通过留言发现,大家使用2的比较多,历史包袱重,真正升级7.X的企业还不太多。

Medcl在《给你 10 个升级到 Elastic Stack 7 的理由!》分享中提到升级到最新版本“更安全”的核心理由。

之前文章中也有过探讨:你的Elasitcsearch集群在裸奔吗?

的确,安全问题已经成为公司使用Elasticsearch必须考虑的问题之一。

首先想到的是“不安全”、“暴露”、“攻击”、“泄露”、“隐私”等负面的关键词。

的确,如果9200或者改成其他端口的ES暴露在公网,一旦被扫到,集群及数据会受到灾难式影响。

稍微了解网络安全的朋友都知道,通过nmap等扫描工具,可以非常快速扫描出开放的外网端口。

安全无小事,本文以Elasticsearch7.2+为示例,串讲:

非常基础但非常重要,希望对你有帮助。

X-Pack是Elastic Stack扩展功能,提供安全性,警报,监视,报告,机器学习和许多其他功能。 ES7.0+之后,默认情况下,当安装Elasticsearch时,会安装X-Pack,无需单独再安装。

自6.8以及7.1+版本之后,基础级安全永久免费。

基础版本安全功能列表如下:

默认情况下,拥有安全免费许可证时,Elasticsearch安全功能被禁用。 要启用安全功能,需要设置xpack.security.enabled。

在每个节点的elasticsearch.yml配置文件中,新增:

xpack.security.enabled: true

使用范围:配置传输层安全性适用于具有多个节点的集群以及需要外网通信访问的单节点ES。

使用环回地址127.0.0.1的单节点ES可以不用配置。

Elasticsearch节点可能存储是机密的数据,而无处不在的网络攻击对这些数据垂涎欲滴。

网络攻击包括对数据的嗅探,对数据的操纵,以及试图获得对服务器的访问权限,进而访问存储数据的文件。

保护节点的安全有助于降低来自网络的攻击的风险。

1、证书实现加密通信的原理

TLS需要X.509证书(X.509 证书是一个数字证书,它使用 X.509 公有密钥基础设施标准将公有密钥与证书中包含的身份相关联。X.509 证书由一家名为证书颁发机构 (CA) 的可信实体颁发。CA 持有一个或多个名为 CA 证书的特殊证书,它使用这种证书来颁发 X.509 证书。只有证书颁发机构才有权访问 CA 证书)才能对与之通信的应用程序执行加密和身份验证。 为了使节点之间的通信真正安全,必须对证书进行验证。

在Elasticsearch集群中验证证书真实性的推荐方法是信任签署证书的证书颁发机构(CA)。

这样,只需要使用由同一CA签名的证书,即可自动允许该节点加入集群。

2、借助elasticsearch-certutil命令生成证书

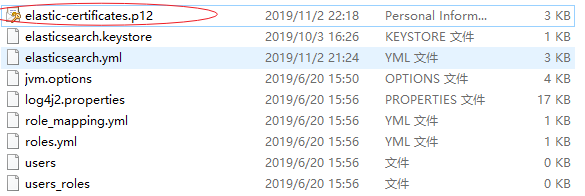

bin/elasticsearch-certutil.bat ca -out config/elastic-certificates.p12 -pass ""

启用安全功能后,必须使用TLS来确保节点之间的通信已加密。

在elasticsearch.yml中心新增配置如下:

xpack.security.transport.ssl.enabled: true

xpack.security.transport.ssl.verification_mode: certificate

xpack.security.transport.ssl.keystore.path: elastic-certificates.p12

xpack.security.transport.ssl.truststore.path: elastic-certificates.p12

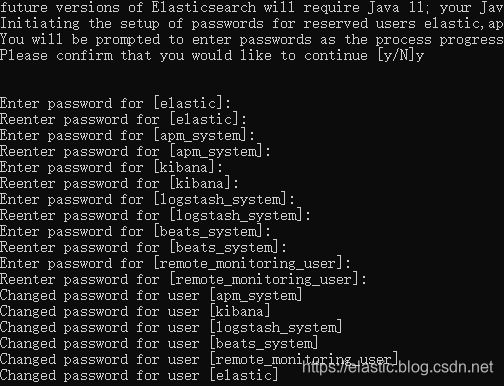

借助:elasticsearch-setup-passwords 设置集群密码。

elasticsearch-setup-passwords 支持的参数如下:

Commands

--------

auto - Uses randomly generated passwords

interactive - Uses passwords entered by a user

Non-option arguments:

command

Option Description

------ -----------

-h, --help show help

-s, --silent show minimal output

-v, --verbose show verbose output

核心:

auto - 随机生成密码。

interactive - 自定义不同用户的密码。

注意:必须配置好xpack之后,才能设置密码。否则会报错。

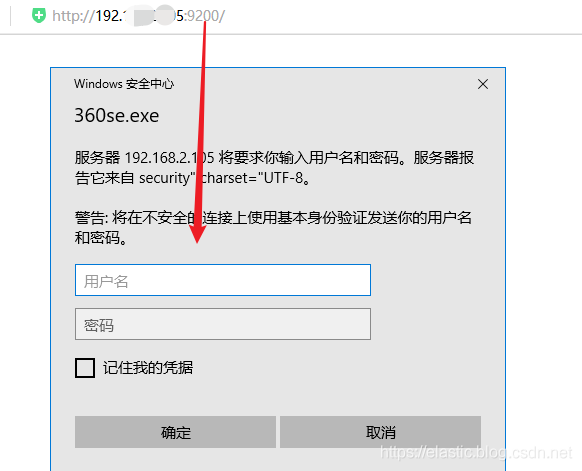

自此:单节点安全配置完毕,访问9200会出现用户名和密码的提示窗口。

最简单的方法,

假定是初始部署集群阶段。

X-Pack安全配置的核心三步骤:

这些对于安全来说只是皮毛,更多的角色、权限、Space需要借助Kibana实现。

你的Elasticsearch安全吗? 欢迎留言交流。

参考:

[1] https://docs.aws.amazon.com/zh_cn/iot/latest/developerguide/x509-certs.html

[2] https://www.elastic.co/cn/blog/getting-started-with-elasticsearch-security

[3] https://www.elastic.co/cn/blog/security-for-elasticsearch-is-now-free

[4] https://www.elastic.co/cn/blog/configuring-ssl-tls-and-https-to-secure-elasticsearch-kibana-beats-and-logstash

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!